ПОДХОД К СИСТЕМНОМУ АНАЛИЗУ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

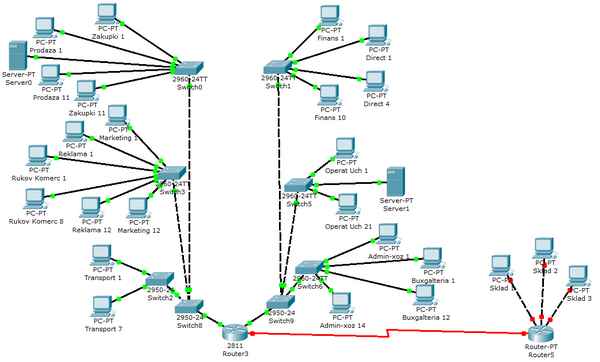

Рассмотрим общую постановку вопроса системного анализа информационной безопасности АСОИ (автоматизированной системы обработки информации). Для такого анализа необходимо представить некоторую систему [1] информационной безопасности (СИБ), состоящую из компонентов, каждый из которых есть множество относительно однородных элементов, объединенных функциями для обеспечения выполнения общих целей функционирования СИБ. При этом понятие системы здесь не сводится к сумме компонентов, которые при объединении в систему выступают и, соответственно, воспринимаются как единое целое. Для СИБ имеют место следующие компоненты:

- стратегии (способы) защиты информации,

- стратегии (методы) прогнозирования нападения на рассматриваемый объект,

- механизмы принятия решения, использующие результаты обоих стратегий и представляющие собой политику безопасности (набор норм, правил и пpaктических приемов, регулирующих управление и распределение ценной информации [2]).

Элементы СИБ - условно неделимая, самостоятельно функционирующая часть системы и, например, для первой компоненты это будут (как показано ниже) четыре стратегии защиты. Все компоненты объединяются общей функциональной средой.

Функциональная среда СИБ есть хаpaктерная для нее совокупность законов, алгоритмов и параметров, по которым осуществляется взаимодействие (обмен, взаимоотношение) между компонентами системы, а также функционирование (стабильность или деградация) системы в целом.

И, наконец, структура СИБ подразумевает совокупность связей, по которым обеспечивается информационный обмен между компонентами системы, определяющий функционирование ее в целом и способы взаимодействия ее с внешней средой.

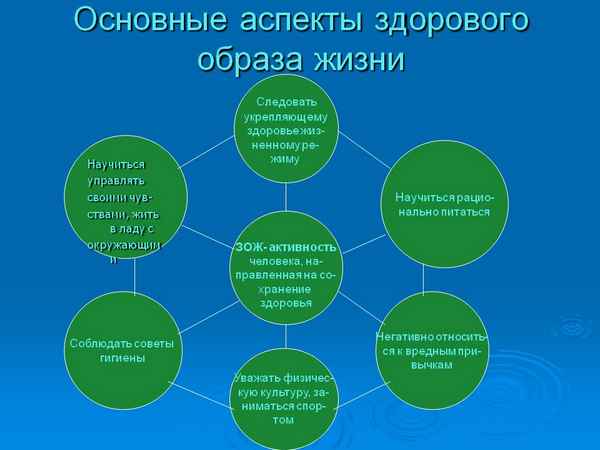

Рассмотрим, для примера, подробней компоненты и элементы СИБ, из которых они состоят. Например, организация защиты информации [3] в самом общем виде может быть сформулирована как задача поиска оптимального компромисса между потребностями в защите и необходимыми ресурсами для этих целей. Потребности обусловлены важностью и объемами защищаемой информации, условиями ее хранения, обработки и использования. Ресурсы могут быть ограничены заданным пределом либо определяются условием обязательного достижения требуемого уровня защиты. В первом случае защита организуется так, чтобы при выделенных ресурсах обеспечивался максимальный уровень защиты, а во втором - уровень защиты обеспечивает минимальное расходование ресурсов.

Нетрудно видеть, что сформулированные случаи есть не что иное, как прямая и обратная постановки оптимизационных задач. Они достаточно детально изучены с помощью методов современной теории систем, информатики и прикладной математики. Однако имеющиеся неопределенные ситуации, а также, прежде всего, в данном случае невозможность получения функциональных зависимостей между объемом затрачиваемых ресурсов и достигаемым уровнем защиты не позволяют строго решить эти задачи подобными известными методами. Поэтому в целях создания условий для ориентации в этих неопределенных ситуациях и вводится понятие стратегии защиты. Под ней понимается cистемный взгляд на сложившуюся ситуацию, который распространяется и на системный подход к принятию наиболее рационального решения в этой ситуации. Количество таких стратегий должно быть небольшим (чтобы просто было бы ориентироваться в самих стратегиях), но в то же время должно полно и достаточно адекватно отображать всю гамму потенциально возможных ситуаций.

В этом смысле хороший урок преподает природа, которая имеет всего четыре стратегии защиты: 1) оборонительная или пассивная защита (надевание «брони»), например, черепаха - на себя или охранная территория - на окружающую среду; 2) наступательная или активная защита, выражающаяся в нападении и уничтожении нападающего (в том числе и с помощью вирусов); 3) прострaнcтвенно-временная или защита с помощью изменения месторасположения в прострaнcтве (например, бегство в прострaнcтве от нападающего или перемещение в другую область адресного прострaнcтва ЗУ) или во времени (размножение - создание собственных копий); 4) содержательная или защита с помощью внесения изменений в содержание объекта защиты или окружающей его среды (хамелеон меняет свой цвет, а дымовая завеса на флоте изменяет окружающую среду).

Все подобные стратегии защиты необходимо применять и в АСОИ. Однако защищающемуся объекту недостаточно владеть даже всеми четырьмя стратегиями защиты. Он должен уметь прогнозировать развитие событий. Поэтому вводится понятие абсолютной системы защиты [4], в которой работает и стратегия прогнозирования, способная в любой момент спрогнозировать наступление угрожающего события за время, достаточное для приведения в действие любой из адекватных стратегий защиты. Любая защищающаяся СИБ (отдельно взятый человек, государство, банк и т.п.) должна на основе анализа информации о текущих событиях внутри и вне системы определить (идентифицировать) прогнозируемое событие и принять решение какую стратегию защиты реализовать.

СПИСОК ЛИТЕРАТУРЫ

- Д.М. Хомяков, П.М. Хомяков. Основы системного анализа. - М.: Изд-во механико-математического факультета МГУ им. М.В.Ломоносова, 1996 - 108 с.

- А.А. Грушо, Е.Е. Тимонина. Теоретические основы защиты информации. - М.: Изд-во Агентства «Яхтсмен», 1996 - 192 с.

- Г.Н. Чижухин. Основы защиты информации в вычислительных системах и сетях ЭВМ: Учеб. пособие.-.Пенза: Изд-во Пенз. гос. ун-та , 2001.-164 с.

- С.П. Расторгуев. Абсолютная система защиты.// Системы безопасности связи и телекоммуникаций-№3, 1996,-с.86-88.

Статья в формате PDF

111 KB...

Статья в формате PDF

111 KB...

24 04 2024 2:16:57

Статья в формате PDF

233 KB...

Статья в формате PDF

233 KB...

23 04 2024 23:21:21

Статья в формате PDF

131 KB...

Статья в формате PDF

131 KB...

21 04 2024 8:31:53

Статья в формате PDF

122 KB...

Статья в формате PDF

122 KB...

18 04 2024 11:52:23

Статья в формате PDF

245 KB...

Статья в формате PDF

245 KB...

17 04 2024 6:33:49

Статья в формате PDF

121 KB...

Статья в формате PDF

121 KB...

16 04 2024 3:46:18

Статья в формате PDF

111 KB...

Статья в формате PDF

111 KB...

15 04 2024 13:39:56

Статья в формате PDF

123 KB...

Статья в формате PDF

123 KB...

14 04 2024 0:48:53

Статья в формате PDF

121 KB...

Статья в формате PDF

121 KB...

13 04 2024 19:12:27

Статья в формате PDF

334 KB...

Статья в формате PDF

334 KB...

12 04 2024 20:53:55

Статья в формате PDF

130 KB...

Статья в формате PDF

130 KB...

11 04 2024 9:29:10

10 04 2024 20:27:37

Статья в формате PDF

273 KB...

Статья в формате PDF

273 KB...

09 04 2024 10:31:27

Статья в формате PDF

103 KB...

Статья в формате PDF

103 KB...

07 04 2024 22:48:15

Статья в формате PDF

120 KB...

Статья в формате PDF

120 KB...

06 04 2024 20:51:41

Статья в формате PDF

256 KB...

Статья в формате PDF

256 KB...

05 04 2024 6:40:21

Статья в формате PDF

104 KB...

Статья в формате PDF

104 KB...

02 04 2024 14:15:19

Статья в формате PDF

259 KB...

Статья в формате PDF

259 KB...

01 04 2024 18:53:24

Статья в формате PDF

132 KB...

Статья в формате PDF

132 KB...

31 03 2024 21:51:50

Статья в формате PDF

466 KB...

Статья в формате PDF

466 KB...

29 03 2024 3:17:36

28 03 2024 2:32:45

Статья в формате PDF

323 KB...

Статья в формате PDF

323 KB...

27 03 2024 13:19:22

Статья в формате PDF

119 KB...

Статья в формате PDF

119 KB...

26 03 2024 19:34:18

Статья в формате PDF

317 KB...

Статья в формате PDF

317 KB...

25 03 2024 23:59:33

Статья в формате PDF

113 KB...

Статья в формате PDF

113 KB...

24 03 2024 3:12:35

Статья в формате PDF

153 KB...

Статья в формате PDF

153 KB...

22 03 2024 23:47:47

Статья в формате PDF 304 KB...

20 03 2024 20:35:35

Статья в формате PDF

111 KB...

Статья в формате PDF

111 KB...

19 03 2024 13:13:45

Статья в формате PDF

216 KB...

Статья в формате PDF

216 KB...

18 03 2024 5:51:20

Статья в формате PDF

112 KB...

Статья в формате PDF

112 KB...

17 03 2024 21:39:20

Статья в формате PDF

315 KB...

Статья в формате PDF

315 KB...

16 03 2024 14:30:10

Еще:

Поддержать себя -1 :: Поддержать себя -2 :: Поддержать себя -3 :: Поддержать себя -4 :: Поддержать себя -5 :: Поддержать себя -6 :: Поддержать себя -7 :: Поддержать себя -8 :: Поддержать себя -9 :: Поддержать себя -10 :: Поддержать себя -11 :: Поддержать себя -12 :: Поддержать себя -13 :: Поддержать себя -14 :: Поддержать себя -15 :: Поддержать себя -16 :: Поддержать себя -17 :: Поддержать себя -18 :: Поддержать себя -19 :: Поддержать себя -20 :: Поддержать себя -21 :: Поддержать себя -22 :: Поддержать себя -23 :: Поддержать себя -24 :: Поддержать себя -25 :: Поддержать себя -26 :: Поддержать себя -27 :: Поддержать себя -28 :: Поддержать себя -29 :: Поддержать себя -30 :: Поддержать себя -31 :: Поддержать себя -32 :: Поддержать себя -33 :: Поддержать себя -34 :: Поддержать себя -35 :: Поддержать себя -36 :: Поддержать себя -37 :: Поддержать себя -38 ::