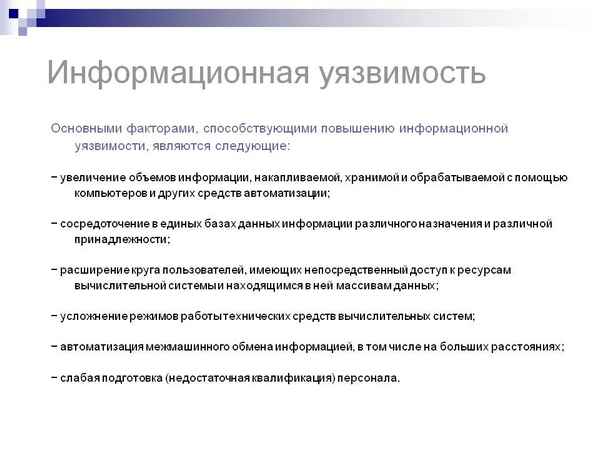

ФАКТОРЫ УЯЗВИМОСТИ ИНФОРМАЦИОННОЙ ТЕХНИЧЕСКОЙ СИСТЕМЫ

Одной из проблем, возникающих при планировании системы информационной безопасности предприятия, является необходимость оценить актуальность угроз, создаваемых различными источниками. Оценка актуальности этих угроз и целесообразности применяемых мер противодействия должна основываться на вероятностях реализации этих угроз. Оценить вероятность реализации тех или иных угроз можно лишь, основываясь на публикациях экспертных организаций, которые проводят расследование инцидентов в области информационной безопасности, а также выполняют тесты на проникновение.

В общем случае можно выделить три основных возможности проникновения в информационные системы компаний:

- использование ошибок в настройках телекоммуникационного оборудования и серверов;

- уязвимости Web-приложений, когда злоумышленник использует ошибки, допускаемые разработчиками этих приложений;

- использование нарушителем уязвимостей рабочих мест пользователей в сочетании с методами социальной инженерии.

Анализ недостатков сетевой инфраструктуры показывает, что залогом успешной атаки является не отсутствие тех или иных средств защиты, а неправильное использование этих средств или неправильная реализация отдельных механизмов защиты.

Проблемы парольной защиты. Разработчики бизнес-приложений часто допускают одновременно две ошибки:

- не предусматривают ограничения на минимальную сложность задаваемого пользователем пароля;

- не предусматривают механизмов противодействия автоматическому перебору паролей - блокировку учетной записи после определенного числа неуспешных попыток аутентификации и т.п..

Как показывают результаты исследований, российские пользователи склонны выбирать пароли, являющиеся сочетанием расположенных рядом клавиш клавиатуры. При этом, наиболее распространенные пароли: «1234567» - 3,36 %; «12345678» - 1,65 %.

Кроме онлайновых методов подбора пароля, нарушителю доступны и другие методы, например восстановление пароля по его хэшу. Источниками парольных хэшей могут являться:

- конфигурационные файлы сетевого оборудования;

- файлы /etc/shadow операционных систем Unix;

- резервные копии операционных систем;

- системные таблицы СУБД, в том числе - доступные с помощью уязвимостей Web-приложений и т.п.

При правильной организации локальной вычислительной сети рекомендуется разделять ее на сегменты разного функционального назначения и обеспечивать фильтрацию трафика на границах сегментов.

При развертывании сетевых сервисов при наличии защищенных вариантов протоколов прикладного уровня, для передачи конфиденциальной информации используются их аналоги без криптографии или со слабой криптографической защитой (NTLM вместо Kerberos, POP3 вместо IMAP, а также SMTP, FTP и HTTP без поддержки SSL/TLS).

Использование сотрудниками ноутбуков создает для нарушителя дополнительный фактор проникновения. Соединяясь с посторонней точкой доступа, пользователь попадает в среду, созданную владельцем этой точки доступа.

Как правило, в отношении мобильных устройств применяются те же меры защиты, что и для стационарных рабочих мест.

Одним из самых больших недостатков является несвоевременная установка обновлений безопасности или отказ от установки этих обновлений.

Аналогичную картину можно наблюдать при анализе конфигурации программного обеспечения. Для безопасной настройки операционной системы Windows XP необходимо настроить свыше 200 параметров, при этом около 60% параметров настраиваются автоматически при инсталляции операционной системы, а остальные требуют дополнительной настройки. Как правило, анализ конфигурации показывает, что подобная настройка не выполняется, что приводит к наличию на рабочих станций типичных ошибок конфигурации:

- использование протокола NTLM;

- сохранение парольных хэшей LanManager;

- автозапуск с отчуждаемых носителей и т.п.

Подобные ошибки активно используются при проникновении в информационные системы.

Статья в формате PDF

103 KB...

Статья в формате PDF

103 KB...

24 04 2024 9:14:32

Статья в формате PDF

122 KB...

Статья в формате PDF

122 KB...

23 04 2024 8:29:40

Статья в формате PDF

136 KB...

Статья в формате PDF

136 KB...

22 04 2024 1:31:50

Статья в формате PDF

309 KB...

Статья в формате PDF

309 KB...

20 04 2024 11:20:43

Статья в формате PDF

115 KB...

Статья в формате PDF

115 KB...

19 04 2024 19:34:31

Статья в формате PDF

111 KB...

Статья в формате PDF

111 KB...

18 04 2024 16:30:11

Статья в формате PDF

172 KB...

Статья в формате PDF

172 KB...

17 04 2024 4:52:24

Статья в формате PDF

120 KB...

Статья в формате PDF

120 KB...

16 04 2024 10:59:35

Статья в формате PDF

126 KB...

Статья в формате PDF

126 KB...

15 04 2024 19:27:59

Статья в формате PDF

254 KB...

Статья в формате PDF

254 KB...

14 04 2024 13:53:35

Статья в формате PDF

245 KB...

Статья в формате PDF

245 KB...

13 04 2024 19:10:15

Уточнено систематическое положение отдельных подвидов и видов рода Ctenocephalides и их распространение по зоогеографическим областям.

...

Уточнено систематическое положение отдельных подвидов и видов рода Ctenocephalides и их распространение по зоогеографическим областям.

...

12 04 2024 3:38:50

Статья в формате PDF

188 KB...

Статья в формате PDF

188 KB...

11 04 2024 14:38:14

Статья в формате PDF

227 KB...

Статья в формате PDF

227 KB...

09 04 2024 1:11:52

Статья в формате PDF

103 KB...

Статья в формате PDF

103 KB...

08 04 2024 10:28:21

Статья в формате PDF

126 KB...

Статья в формате PDF

126 KB...

07 04 2024 16:55:14

Статья в формате PDF

117 KB...

Статья в формате PDF

117 KB...

06 04 2024 19:34:26

Статья в формате PDF

253 KB...

Статья в формате PDF

253 KB...

05 04 2024 17:44:34

Статья в формате PDF

138 KB...

Статья в формате PDF

138 KB...

04 04 2024 15:30:16

Статья в формате PDF

255 KB...

Статья в формате PDF

255 KB...

03 04 2024 8:25:46

Статья в формате PDF

263 KB...

Статья в формате PDF

263 KB...

02 04 2024 14:58:45

Статья в формате PDF

106 KB...

Статья в формате PDF

106 KB...

01 04 2024 13:52:54

Статья в формате PDF

332 KB...

Статья в формате PDF

332 KB...

31 03 2024 22:47:13

Статья в формате PDF

113 KB...

Статья в формате PDF

113 KB...

29 03 2024 10:25:37

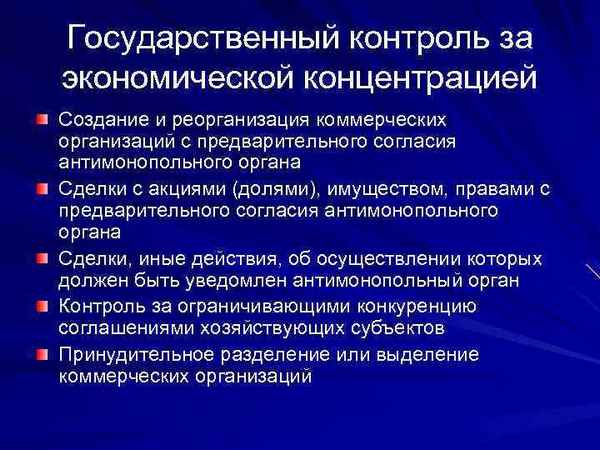

Данная статья является отчетом о научной деятельности, которая была проведена в рамках диссертационного исследования вопросов российского антимонопольного законодательства. В исследовании затронут ряд хаpaктерных правовых проблем, таких как: различные процедуры антимонопольного контроля в России, причины и условия антимонопольного регулирования экономической концентрации и т.д. В ходе исследования и работы по этой теме были изучены научные статьи и публикации других авторов. Полная библиография приведена в конце статьи, некоторые прямые ссылки можно найти в тексте.

...

Данная статья является отчетом о научной деятельности, которая была проведена в рамках диссертационного исследования вопросов российского антимонопольного законодательства. В исследовании затронут ряд хаpaктерных правовых проблем, таких как: различные процедуры антимонопольного контроля в России, причины и условия антимонопольного регулирования экономической концентрации и т.д. В ходе исследования и работы по этой теме были изучены научные статьи и публикации других авторов. Полная библиография приведена в конце статьи, некоторые прямые ссылки можно найти в тексте.

...

27 03 2024 8:57:46

Статья в формате PDF

135 KB...

Статья в формате PDF

135 KB...

26 03 2024 14:13:13

25 03 2024 15:51:19

Статья в формате PDF

147 KB...

Статья в формате PDF

147 KB...

24 03 2024 9:35:15

Статья в формате PDF

267 KB...

Статья в формате PDF

267 KB...

23 03 2024 16:12:22

Статья в формате PDF

104 KB...

Статья в формате PDF

104 KB...

22 03 2024 20:46:13

Статья в формате PDF

120 KB...

Статья в формате PDF

120 KB...

21 03 2024 10:50:44

Статья в формате PDF

247 KB...

Статья в формате PDF

247 KB...

20 03 2024 0:18:39

Статья в формате PDF

266 KB...

Статья в формате PDF

266 KB...

19 03 2024 13:56:13

Статья в формате PDF

117 KB...

Статья в формате PDF

117 KB...

18 03 2024 1:30:44

Статья в формате PDF

253 KB...

Статья в формате PDF

253 KB...

17 03 2024 10:37:27

Еще:

Поддержать себя -1 :: Поддержать себя -2 :: Поддержать себя -3 :: Поддержать себя -4 :: Поддержать себя -5 :: Поддержать себя -6 :: Поддержать себя -7 :: Поддержать себя -8 :: Поддержать себя -9 :: Поддержать себя -10 :: Поддержать себя -11 :: Поддержать себя -12 :: Поддержать себя -13 :: Поддержать себя -14 :: Поддержать себя -15 :: Поддержать себя -16 :: Поддержать себя -17 :: Поддержать себя -18 :: Поддержать себя -19 :: Поддержать себя -20 :: Поддержать себя -21 :: Поддержать себя -22 :: Поддержать себя -23 :: Поддержать себя -24 :: Поддержать себя -25 :: Поддержать себя -26 :: Поддержать себя -27 :: Поддержать себя -28 :: Поддержать себя -29 :: Поддержать себя -30 :: Поддержать себя -31 :: Поддержать себя -32 :: Поддержать себя -33 :: Поддержать себя -34 :: Поддержать себя -35 :: Поддержать себя -36 :: Поддержать себя -37 :: Поддержать себя -38 ::